الذكاء

تعمل Intel على إصلاح ثغرة أمنية يمكن للأشخاص غير المصرح لهم الذين لديهم وصول مادي استغلالها لتثبيت برامج ثابتة ضارة على الشريحة لإحباط العديد من الإجراءات ، بما في ذلك الحماية التي توفرها Bitlocker ووحدات النظام الأساسي الموثوقة ومكافحة النسخ وغيرها.

تسمح الثغرة الموجودة في معالجات Pentium و Celeron و Atom على منصات Apollo Lake و Gemini Lake و Gemini Lake Refresh للقراصنة المهرة الذين لديهم شريحة متأثرة بتشغيلها في أوضاع التصحيح والاختبار التي يستخدمها مطورو البرامج الثابتة. تبذل Intel وشركات تصنيع الرقائق الأخرى جهودًا كبيرة لمنع مثل هذا الوصول من قبل أشخاص غير مصرح لهم بذلك.

بمجرد دخول وضع المطور ، يمكن للمهاجم استخراج المفتاح المستخدم لتشفير البيانات المخزنة في منطقة TPM ، وفي حالة استخدام TPM لتخزين مفتاح Bitlocker ، يمكنك التغلب على هذه الحماية الأخيرة أيضًا. يمكن للعدو أيضًا تجاوز قيود توقيع التعليمات البرمجية التي تمنع تشغيل البرامج الثابتة غير المصرح بها في محرك إدارة إنتل، وهو نظام فرعي داخل المعالجات المعرضة للخطر ، ومن هناك تتم سرقة الشريحة بشكل دائم.

بينما يتطلب الهجوم أن يتمتع المهاجم بوصول مادي قصير إلى الجهاز المعرض للخطر ، فإن هذا هو بالضبط السيناريو الذي تم تصميم TPM و Bitlocker وتصميم الكود للتخفيف منه. تستغرق العملية برمتها حوالي 10 دقائق.

استنساخ المفتاح الرئيسي

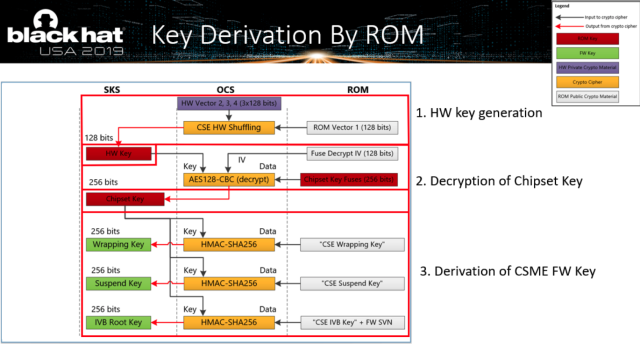

يحتوي كل معالج من معالجات Intel على مفتاح فريد يتم استخدامه لإنشاء مفاتيح تتبع لأشياء مثل TPM من Intel ومعرف الخصوصية المحسن وأنواع الحماية الأخرى التي تعتمد على الميزات المضمنة في سيليكون Intel. يُعرف هذا المفتاح الفريد باسم “مفتاح تشفير الصمامات” أو “فتيل مفتاح مجموعة الشرائح” كما هو مستخدم في رسم Intel أدناه:

أخبرني مكسيم جورياتشي ، أحد الباحثين الذين اكتشفوا الثغرة الأمنية ، “اكتشفنا أنه يمكنك استخراج هذا المفتاح من الصمامات الأمنية”. “يتم تشفير هذا المفتاح بشكل أساسي ، ولكننا وجدنا أيضًا طريقة لفك تشفيره ، ويسمح لنا بتشغيل تعليمات برمجية عشوائية داخل محرك الإدارة ، واستخراج مفاتيح bitlocker / tpm ، وما إلى ذلك.”

أ مشاركة مدونة صدر يوم الإثنين حول الأشياء التي يمكن للقراصنة استخدام الثغرة من أجلها. كتب مارك إيرمولوف ، أحد الباحثين الآخرين الذين اكتشفوا الثغرة الأمنية:

مثال على التهديد الحقيقي هو فقدان أو سرقة أجهزة الكمبيوتر المحمولة التي تحتوي على معلومات سرية في شكل مشفر. باستخدام هذه الثغرة الأمنية ، يمكن للمهاجم استخراج مفتاح التشفير والوصول إلى المعلومات الموجودة في الكمبيوتر المحمول. يمكن أيضًا استغلال الخطأ في الهجمات المستهدفة عبر سلسلة التوريد. على سبيل المثال ، يمكن لموظف في أحد موردي الأجهزة المستندة إلى معالج Intel ، من الناحية النظرية ، استخراج Intel CSME [converged security and management engine] مفتاح البرنامج الثابت ونشر برامج التجسس التي لن يكتشفها برنامج الأمان. هذه الثغرة الأمنية خطيرة أيضًا لأنها تسهل استخراج مفتاح تشفير الجذر المستخدم في تقنيات Intel Platform Trust Technology (PTT) و Intel EPID (معرّف الخصوصية المحسّن) في أنظمة حماية المحتوى الرقمي ضد النسخ غير القانوني. على سبيل المثال ، يستخدم عدد من طرازات Amazon eBook الحماية المستندة إلى Intel EPID لإدارة الحقوق الرقمية. باستخدام هذه الثغرة الأمنية ، يمكن للمتطفل استخراج مفتاح EPID الجذري للجهاز (كتاب إلكتروني) ، ثم بعد اختراق تقنية Intel EPID ، قم بتنزيل مستندات البائع الإلكترونية كملف ، ونسخها ، وحفظها. وزعها.

أنظمة التعليم العالي المنتفخة والمعقدة

على مدى السنوات القليلة الماضية ، استغل الباحثون مجموعة من البرامج الثابتة وميزات الأداء في منتجات Intel لإحباط ضمانات الأمان الأساسية التي تقدمها الشركة بشأن معالجاتها.

في أكتوبر 2020 ، قام نفس فريق الباحثين استخرج المفتاح السري يقوم بتشفير التحديثات لمجموعة متنوعة من معالجات Intel. يمكن أن يسمح وجود نسخة غير مشفرة من أحد التحديثات للمتسللين بهندستها العكسية ومعرفة كيفية استغلال الثقب الذي يصلحه بدقة. يمكن أن يسمح المفتاح أيضًا لأطراف أخرى غير Intel ، مثل المتسلل الضار أو الهاوي ، بتحديث الرقائق باستخدام الرمز الصغير الخاص بها ، على الرغم من أن هذا الإصدار المخصص لن ينجو من إعادة التشغيل.

في العامين الماضيين ، اكتشف الباحثون أيضًا الى أقل أربعة نقاط الضعف في SGX ، اختصار لـ Software Guard eXtensions ، والذي يعمل كخزنة رقمية من السيليكون لتأمين أسرار المستخدمين الأكثر حساسية.

قامت Intel أيضًا بشحن عدد كبير من المعالجات باستخدام أخطاء في Boot Guard، حماية تمنع الأشخاص غير المصرح لهم من تشغيل البرامج الثابتة الضارة أثناء عملية التمهيد. وجد الباحثون أيضا ثقوب غير قابلة للإصلاح في Converged Security and Management Engine ، والذي ينفذ وحدة Intel Trusted Platform.

أضافت Intel الميزات كوسيلة لتمييز معالجاتها عن منافسيها. مخاوف بشأن التكلفة والأداء العام وعدم موثوقية هذه الميزات المرسلة متصفح الجوجل والعديد من المنظمات الأخرى التي تبحث عن بدائل عند إنشاء قواعد بيانات موثوقة لتكنولوجيا المعلومات لحماية البيانات الحساسة.

“في رأيي ، سجل إنتل في توفير قاعدة حوسبة جديرة بالثقة ، خاصة حول الشرق الأوسط [management engine] كتب الباحث الأمني كين وايت في رسالة بريد إلكتروني “مخيب للآمال ، وهو عمل خيري”. “يؤكد هذا العمل أيضًا على القرار الذي اتخذته Google وشركات التكنولوجيا الكبرى الأخرى منذ أكثر من 5 سنوات للتخلي عن مجموعة الإدارة المتكاملة من Intel من أجل TCBs المصممة خصيصًا والمخفضة بشكل كبير. عندما لا يكون لديك أنظمة معقدة وكبيرة من الدرجة الثالثة تحتاج إلى صيانتها وتقويتها ، فإنك تستفيد أيضًا من عدم وجود مسارات تصحيح للمهاجمين لاستغلال هذا التعقيد. “

منذ بداية عام 2018 ، تم محاصرة Intel أيضًا بتيار مستمر من متغيرات فئة الهجوم المعروفة باسم Specter و Meltdown. تسيء كلا فئتي الهجوم تحسين الأداء المعروف باسم التنفيذ التخميني للسماح للقراصنة بالوصول إلى كلمات المرور ومفاتيح التشفير والبيانات الأخرى التي من المفترض أن تكون محظورة. على الرغم من أن الأخطاء لديها عدد قليل من صانعي الرقائق ، إلا أن شركة Intel قد تعرضت للعض بشكل خاص من قبل Specter و Meltdown ، حيث أن العديد من رقائقها تعتمد على التنفيذ التخميني أكثر من المنافسة.

صدر إنتل مؤخرا هذا الرأي، والتي تصنف شدة الضعف على أنها عالية. تصل التحديثات إلى تحديث UEFI BIOS متاح من مصنعي المعدات الأصلية أو الشركات المصنعة للوحات الأم. لا يوجد دليل على أن الخطأ ، الذي تم تتبعه كـ CVE-2021-0146 ، قد تم استغلاله بنشاط في البرية ، وصعوبة القيام بذلك ستمنع جميع المتسللين الأكثر مهارة من القيام بذلك.

قال مسؤولو إنتل في بيان: “يجب على المستخدمين تحديث الأنظمة بأحدث البرامج الثابتة وحماية الأنظمة من الوصول المادي غير المصرح به”. “الأنظمة التي أنهت فيها الشركة المصنعة للمعدات الأصلية التصنيع وتم تمكين تقنية التحكم في إصدار البرامج الثابتة من Intel (منع التراجع عن الأجهزة) تكون معرضة لمخاطر أقل بكثير.”

من المحتمل ألا يتم استغلال نقاط الضعف مثل هذه في الهجمات العشوائية ، ولكن يمكن ، من الناحية النظرية على الأقل ، استخدامها في الحالات التي يسعى فيها الخصوم ذوو الموارد الكبيرة إلى تحقيق أهداف عالية القيمة. بالطبع ، قم بتثبيت التحديث على جميع الأجهزة المتأثرة ، لكن لا تقلق إذا لم تستخدمه لمدة أسبوع أو أسبوعين.

Social media junkie. Zombie fanatic. Travel fanatic. Music obsessed. Bacon expert.